CYBERBEZPIECZEŃSTWO

Zawiera ostatnie informacje Dziennika Internautów z kategorii: Bezpieczeństwo.

Informacje na temat błędów w popularnych programach oraz innych zagrożeniach i niebezpieczeństwach czyhających na internautów oraz użytkowników telefonów komórkowych.

Hejt wobec pracowników obsługi klienta - 43 proc. doświadczyło agresji w 2025 r.

Co trzeci konsultant contact center w Polsce planuje zmienić zawód w ciągu roku. Powodem nie są niskie zarobki, lecz codzienna dawka agresji słownej od klientów. Brytyjskie dane pokazują skalę problemu: 43 proc. pracowników pierwszej linii kontaktu doświadczyło wrogości, a co piątemu grożono przemocą fizyczną. W odpowiedzi ruszyła kampania "Nie odbieram hejtu", choć brakuje polskich statystyk potwierdzających rozmiar zjawiska.

Co 5,5 minuty polska firma pada ofiarą cyberataku

1825 cyberataków tygodniowo na polskie firmy to nie abstrakcyjna statystyka, lecz realna presja na bezpieczeństwo biznesu. Problem dotyka 40 proc. małych i 38 proc. średnich przedsiębiorstw według danych Check Point Research.

Walka z dezinformacja w UE - platformy musza zmienic algorytmy

66 proc. użytkowników mediów społecznościowych w Unii Europejskiej aktywnie szuka w nich informacji o bieżących wydarzeniach. Jednocześnie podobny odsetek zetknął się z dezinformacją w ciągu zaledwie siedmiu dni. Eksperci alarmują: problem nie leży w treściach, ale w <b>algorytmach, które promują dezinformację</b>.

Fałszywy konkurs Dino z Toyotą Corollą - jak działają oszuści na Facebooku

Cyberprzestępcy podszywają się pod sieć Dino i obiecują Toyotę Corollę za komentarz na Facebooku. Ofiara otrzymuje wiadomość na Messengerze z linkiem do fałszywej strony, gdzie podaje numer telefonu lub dane karty. Efekt? Płatna subskrypcja doliczana do rachunku lub cykliczne obciążenia konta.

Revolut wykryje oszusta dzwoniącego z banku - nowa funkcja w Polsce od stycznia 2026

Revolut uruchomił w Polsce funkcję "To nie Revolut dzwoni", która w czasie rzeczywistym informuje klienta, czy rozmawia z prawdziwym konsultantem banku, czy z oszustem. System wykrywa połączenie w momencie otwarcia aplikacji i wyświetla ostrzeżenie na górze ekranu. Funkcja działa już dla wszystkich 5 milionów polskich użytkowników z iOS, użytkownicy Androida muszą ją aktywować ręcznie.

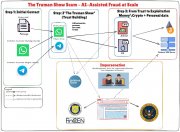

Oszustwo O-PCOPRO: AI stworzyła fałszywą giełdę w Google Play i App Store

Aplikacja dostępna w oficjalnych sklepach, eksperci generowani przez AI i zamknięte grupy na WhatsApp - tak wygląda najnowsze oszustwo inwestycyjne opisane przez Check Point Research. Przestępcy wyłudzają nie tylko pieniądze, ale też dokumenty tożsamości ofiar.

825 żołnierzy na psychologa w polskiej armii - norma NATO to 300-500

Polska armia dysponuje 255 psychologami pierwszej linii przy 216 tys. żołnierzy. To wskaźnik 825 żołnierzy na jednego specjalistę - ponad dwukrotnie więcej niż zakładają standardy NATO (300-500). Jeszcze gorzej wygląda sytuacja psychiatrów: w całych Siłach Zbrojnych RP służy zaledwie 13 czynnych lekarzy tej specjalności.

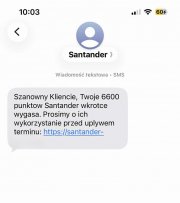

Uważaj na fałszywe SMS-y o wygasających punktach Santander

Cyberprzestępcy rozsyłają fałszywe wiadomości SMS o rzekomo wygasających punktach Santander. Według <a href="https://www.gov.pl/web/baza-wiedzy/analiza-bezpieczenstwa-polskiego-internetu-w-2024-roku">CERT Polska</a>, w 2024 roku zablokowano 305 tys. stron phishingowych w Polsce, a samo oszustwo komputerowe stanowiło 94,7 proc. wszystkich zgłoszonych incydentów - łącznie 40 120 przypadków phishingu. Banki pozostają głównym celem ataków.

Pułapka z zarabianiem na TikToku - 2,99 euro tygodniowo znika z kont

Oszuści obiecują zarobki za oglądanie filmów na TikToku, ale zamiast prowizji użytkownicy tracą pieniądze. Subskrypcja pobiera 2,99 euro tygodniowo z konta ofiary. W Polsce jest już ponad 10,6 mln użytkowników TikToka. Wielu z nich to łatwy cel dla cyberprzestępców.

Mandat 3000 zł za letnie opony zimą - 16,6 proc. wypadków z wadliwym ogumieniem

Jazda na letnich oponach w warunkach zimowych może kosztować kierowcę nawet 3000 zł grzywny. Według raportu Komendy Głównej Policji z 2023 roku, wadliwe ogumienie stwierdzono w 16,6 proc. pojazdów uczestniczących w wypadkach - to druga najczęstsza usterka techniczna po problemach z oświetleniem.

9639 włamań do końca października 2025 r. Świąteczne wyjazdy i puste domy działają jak magnes na przestępców

Powierzchnia równa niemal całemu Mazowszu - tyle domów i mieszkań stało się celem złodziei w grudniu 2024. Policja odnotowała 2179 kradzieży z włamaniem, podczas gdy w najspokojniejszym miesiącu roku, sierpniu, było ich zaledwie 827. To wzrost o 163 proc. w ciągu zaledwie czterech miesięcy.

Cyberprzestępcy płacą 15 tys. dolarów za dostęp do banków

Na darknetowych forach trwa cicha rekrutacja pracowników banków, telekomów i firm technologicznych. Cyberprzestępcy oferują od 3 do 15 tys. dolarów za jednorazowy dostęp do systemów korporacyjnych lub konkretne informacje. Według <a href="https://research.checkpoint.com/intelligence-reports/">Check Point Research</a>, to nowa era ataków - nie z zewnątrz, ale od środka, przez zaufanych pracowników.

Twoje punkty wkrótce stracą ważność - fałszywe SMS-y o punktach Plus zalewają Polaków przed świętami 2025

Cyberprzestępcy intensyfikują działania przed świętami, wysyłając fałszywe SMS-y podszywające się pod sieć Plus. Oszuści informują o 3250 punktach tracących ważność i oferują wymianę na prezenty. Eksperci ostrzegają przed podawaniem danych osobowych i płatniczych na fałszywych stronach internetowych.

Oszuści podszywają się pod mBank - 40 tys. przypadków phishingu w Polsce

Fałszywe e-maile informujące o konieczności aktualizacji numeru telefonu w ciągu 48 godzin to najnowsza metoda wyłudzania danych od klientów mBanku. CyberRescue ostrzega przed kampanią phishingową, która może doprowadzić do przejęcia konta i kradzieży środków.

33,5 tys. maili phishingowych w 2 tygodnie - świąteczne oszustwa AI w Polsce 2025

Cyberprzestępcy wykorzystali okres przedświąteczny 2024/2025, generując ponad 33,5 tys. maili phishingowych w ciągu zaledwie dwóch tygodni. Eksperci Check Point Research wykryli również ponad 10 tys. fałszywych reklam dziennie w mediach społecznościowych. Oszuści masowo wykorzystują sztuczną inteligencję do tworzenia przekonujących fałszywych sklepów i wiadomości o przesyłkach.

Najczęściej w firmach kradzieży dokonują zaufani pracownicy

Sprzeniewierzenie aktywów stanowi 52% wszystkich zgłoszonych przypadków oszustw korporacyjnych. Typowy sprawca to mężczyzna w wieku 36-55 lat z co najmniej sześcioletnim stażem pracy, często na stanowisku kierowniczym. Specjalistyczne ubezpieczenia Crime chronią przed takimi zdarzeniami, ale w Polsce pozostają rzadkością.

38 proc. nauczycieli nie pyta nastolatków o zgodę na publikację ich wizerunku

Rzeczniczka Praw Dziecka opublikowała pierwszy w Polsce raport o ochronie wizerunku dzieci w sieci. Badanie na ogólnopolskiej próbie nastolatków, rodziców i nauczycieli ujawnia niepokojące praktyki. Zdecydowana większość młodych osób chce być pytana o zgodę na publikację ich wizerunku, ale 38% nauczycieli nie robi tego wcześniej.

11 proc. więźniów w Polsce to osoby tymczasowo aresztowane

Warsaw Enterprise Institute ostro krytykuje rząd za brak postępów w reformie tymczasowych aresztowań, które w kwietniu 2025 roku objęły prawie 11% całej populacji więziennej. Po dwóch latach od zmiany władzy sytuacja pozostaje bez zmian, mimo wielokrotnych deklaracji polityków. Według WEI, opieszałość w tej "błahej" kwestii podważa wiarygodność zapowiedzi kompleksowej reformy wymiaru sprawiedliwości.

Rekordowy wzrost zgłoszeń przemocy domowej po premierze filmu \'Dom dobry\'

W listopadzie 2025 roku, po premierze filmu „Dom dobry”, liczba zgłoszeń przemocy domowej w Polsce wzrosła o 50% w poradniach i o 40% na infolinii „Niebieska Linia”. W 2024 roku Policja odnotowała 86 920 osób doświadczających przemocy domowej, a 59 174 razy uruchomiono procedurę „Niebieskiej Karty – A”. Kluczową barierą w zgłaszaniu przemocy pozostaje obawa przed konsekwencjami i brak specjalistycznego wsparcia.Nowa metoda wyłudzania danych przez fałszywe maile z fakturami

Oszustwa internetowe przybierają nową formę. Cyberprzestępcy rozsyłają maile z fałszywymi fakturami, które prowadzą do wyłudzenia danych logowania do Microsoft Office. Jak rozpoznać i chronić się przed tym zagrożeniem?